アラート疲れに終止符を打つ革新的ソリューション

現代のセキュリティ運用では、次のような課題が顕在化しています。

- 毎日大量のセキュリティアラートが発生し、重要な脅威の識別が困難

- アラートの優先順位付けに膨大な時間がかかり、本当の脅威への対応が遅延

- 複数のアラート間の関連性を把握することが難しい

- 限られた人員で24時間365日の監視体制を維持することが困難

これらの課題に対して、Elastic Attack Discoveryが解決の鍵となるかもしれません。

本ブログでは、Attack Discoveryの基本概念から実際の使い方、導入のメリットまでを包括的に解説します。

Attack Discoveryとは?

大規模言語モデル(LLM)がセキュリティアナリストの相棒に

Attack Discoveryは、最新の大規模言語モデル(LLM)の力を活用し、膨大なセキュリティアラートを自動分析する画期的な機能です。単なるアラート集約ツールではありません。AIが実際のサイバー攻撃のシナリオを読み解き、「点」のアラートを「線」の脅威ストーリーに変換します。

従来のセキュリティ運用との決定的な違い

Attack Discoveryが提供する3つの価値

1. 平均対応時間(MTTR)の劇的な短縮

Attack Discoveryは、デフォルトで過去24時間の最大100件のアラートを分析します(カスタマイズ可能)。従来であれば数時間かかっていた分析作業が、数分で完了します。

各「ディスカバリー」には以下が含まれます:

- 潜在的な脅威の分かりやすいタイトルと要約

- 関連アラートの数とMITRE ATT&CKマトリックスとの対応

- 関与するユーザーとホスト、それぞれで観測された不審な活動

これにより、アナリストは調査や対応といった高付加価値な業務に集中できます。

2. アラート疲れからの解放

セキュリティ運用センター(SOC)の最大の課題の一つが「アラート疲れ」です。毎日数百、数千のアラートに晒されるアナリストは、重要な脅威を見逃すリスクと常に隣り合わせです。

Attack Discoveryは、本当に重要な脅威だけを浮き彫りにすることで、この問題を解決します。AIが関連性の低いアラートをフィルタリングし、実際の攻撃キャンペーンを示すパターンを抽出します。

3. セキュリティ人材不足への対応

熟練したセキュリティアナリストの採用は、多くの企業にとって大きな課題です。Attack Discoveryは、経験の浅いアナリストでも、AIのサポートを受けながら高度な脅威分析が可能になります。

さらに、Elastic Stack 9.1からはスケジュール機能が追加され、毎日または毎週といった定期的な自動分析が可能になりました。深夜や週末でも、AIが休まず監視を続けます。

Attack Discoveryの起動と基本捜索

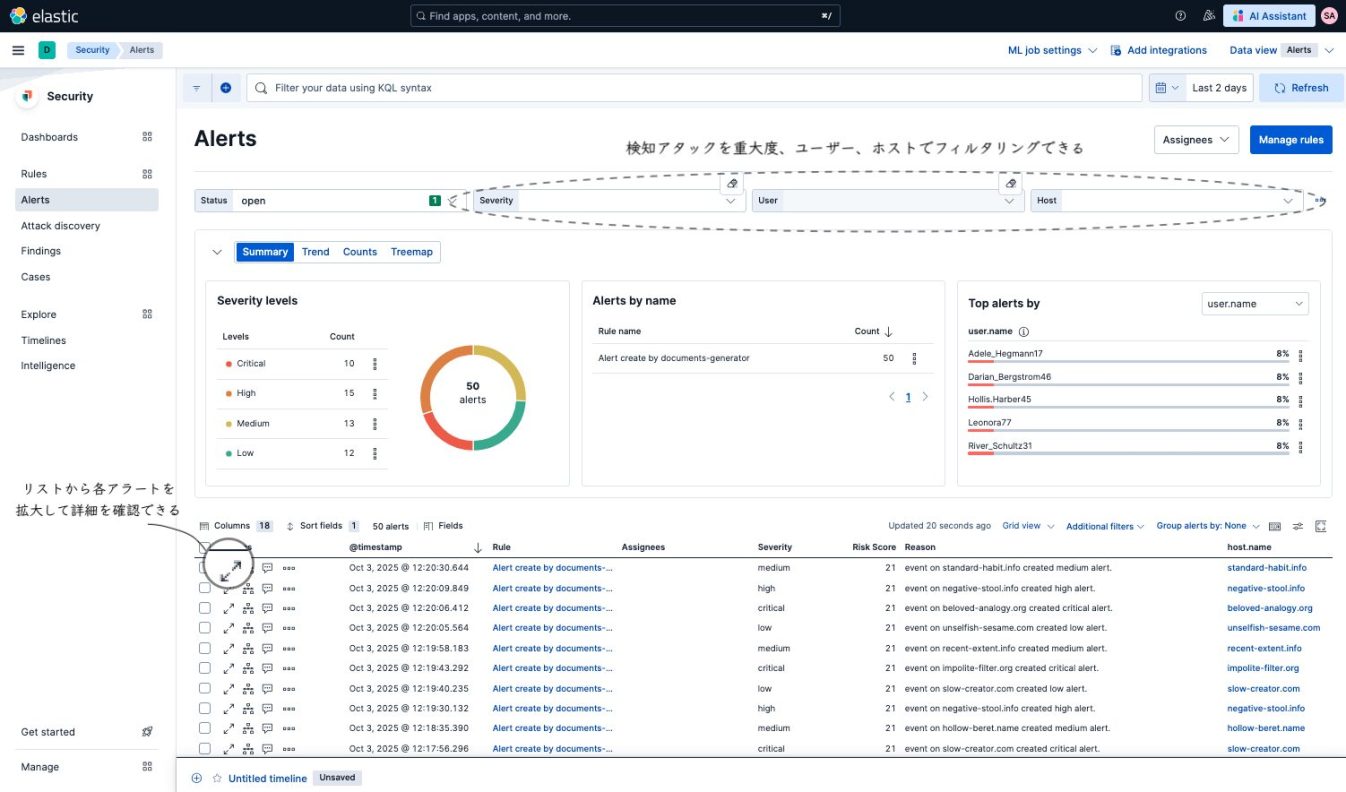

Kibana左上メニュー ≡ → Security > Alerts を開き、下部の Attack discovery をクリックすると、デフォルトで直近のアラート(過去24時間・最大100件)を自動分析します。期間の選択も可能で、アラート件数に応じて完了までの時間は変動します。

今回の例では、10件のDiscoveries(関連アラートを束ねた“攻撃ストーリー”)と 45件のAlerts が表示されています。表示件数が元の総アラート(例:50件)と異なるのは、クローズ済みや時間範囲外の除外、関連性の薄い単発アラートの非採用、処理件数の上限などが考えられます。

各ディスカバリーを展開すると、以下の情報が表示されます:

- タイトルと要約 – 攻撃の概要を一目で理解

- 関連アラート数 – グループ化されたアラートの件数

- MITRE ATT&CK対応 – 攻撃手法の分類

- 関与エンティティ – ユーザー名やホスト名(バッジクリックで詳細に遷移)

- Attack chain – 攻撃チェーンのタイムライン

AI Assistantとの連携

各ディスカバリーの画面で View in AI Assistant をクリックすると、AIとの対話型分析画面に移行します。

右上のメニューから以下の設定が可能です:

- LLM選択 – 使用するLLMモデルの選択(ローカルLLMも可)

- Select Prompt – アシスタントの振る舞いプリセット

- Setup Knowledge Base – 社内ドキュメントや最近のアラート等を取り込み、回答の根拠を強化

右上のメニューから LLM選択(ローカルLLMも可)、Select Prompt(アシスタントの振る舞いプリセット)、Setup Knowledge Base(社内ドキュメントや最近のアラート等を取り込み、回答の根拠を強化)を設定できます。画面下部の入力欄から日本語で質問できます。

実践的な活用シナリオ

シナリオ1: ランサムウェア攻撃の早期検知

複数のエンドポイントで以下のアラートが発生:

- 不審なPowerShellスクリプトの実行

- 大量のファイル暗号化活動

- 外部への通信試行

- 管理者権限での横展開

Attack Discoveryは、これらのバラバラなアラートを一つの協調的なランサムウェア攻撃として識別し、攻撃の全体像を提示します。

シナリオ2: インサイダー脅威の検出

通常と異なる行動パターン:

- 深夜の大量データダウンロード

- 通常アクセスしないシステムへのログイン

- USBデバイスの使用

- クラウドストレージへの転送

Attack Discoveryは、これらを潜在的なデータ流出の試みとして関連付け、調査の優先順位を示します。

セキュリティワークフローへのシームレスな統合

Attack Discoveryの真価は、既存のElastic Securityワークフローとの統合にあります:

即座にアクションを起こせる設計

- エンティティ詳細の表示: ユーザーやホスト名をクリックするだけで詳細情報を確認

- Timelineで調査: 「Investigate in timeline」ボタンで時系列での詳細分析が可能

- ケース管理: ディスカバリーを既存または新規のケースに追加し、チームで共有

- AI Assistantとの連携: さらに詳しい質問や分析をAIに依頼

通知とレポート機能

Elastic Stack 9.1からは、ディスカバリーが見つかった際にSlackやEmailで自動通知を送ることができます。夜間に重大な脅威が検出されても、担当者に即座に通知が届きます。

導入に必要なもの

Attack Discoveryを機能させるには、LLMバックエンドが必ず必要です。そして、そのモデルは十分なコンテキストウィンドウを備えていなければなりません。これが不足していると、多数のアラートや前後の文脈を十分にモデルに渡せず、誤った発見や情報の切り落としが起こり得ます。

対応しているLLMプロバイダー

Attack Discoveryは以下のLLMプロバイダーに対応しています:

- OpenAI (GPT-4など)

- Anthropic (Claude)

- Google Cloud Vertex AI (Gemini含む)

- Azure AI Foundry

- ローカルLLM

最適なモデル選択については、Elasticの大規模言語モデルパフォーマンスマトリックスを参照してください。モデルによってパフォーマンスに差があるため、環境に応じた適切な選択が重要です。

データプライバシーへの配慮

Attack DiscoveryはElastic AI Assistantと同じデータ匿名化設定を使用します。サードパーティのLLMに送信する前に、どのフィールドを難読化するかを細かく制御できます。コンプライアンス要件の厳しい環境でも安心して利用できます。

スケジュール機能で24時間体制の脅威監視

Elastic Stack 9.1で追加されたスケジュール機能により、Attack Discoveryの活用の幅が大きく広がりました:

- 定期的な自動実行: 毎日、毎週など、自由に設定可能

- カスタマイズ可能な分析範囲: KQLクエリ、時間フィルター、アラート数を細かく調整

- 自動通知: ディスカバリーが見つかった場合のみ通知を送信

- 手動実行も可能: スケジュールとは別に、いつでも手動で分析を実行

これにより、人手を介さずに継続的な脅威監視が実現します。

ディスカバリーの保存と長期的な活用

生成されたディスカバリーは自動的に保存され、後から確認・レビューが可能です:

- トレンド分析: 時間経過による脅威の傾向を把握

- 監査証跡: コンプライアンスやインシデントレポートに活用

- ステータス管理: 調査中、解決済みなどのステータスを設定

- 共有機能: チーム全体でディスカバリーを共有(手動生成の場合)

- バルクアクション: 複数のディスカバリーを一括処理

経営層が知っておくべきROI

コスト削減

- アナリストの作業効率が大幅に向上(分析時間を60-80%削減)

- セキュリティ人材の採用・育成コストを抑制

- インシデント対応の迅速化によるダウンタイム削減

リスク低減

- 高度な攻撃の早期検知

- 見落としリスクの最小化

- MITRE ATT&CKフレームワークに基づく体系的な脅威把握

競争優位性

- 最新のAI技術を活用したセキュリティ運用

- 24時間365日の自動監視体制

- データドリブンな意思決定の実現

まとめ: セキュリティ運用の未来は今ここに

本ブログでは、Elastic Attack Discoveryの概要から基本的な使い方、実践的な活用シナリオ、そして導入のメリットまでを解説しました。Attack Discoveryは単なる新機能ではなく、セキュリティ運用のパラダイムシフトを実現するソリューションです。

AIとヒューマンの協働により、より少ないリソースで、より高度な脅威に対応できる時代が到来しました。増え続けるサイバー脅威、深刻化するセキュリティ人材不足、複雑化する攻撃手法―これらの課題に対し、従来型のアプローチでは限界があります。Attack Discoveryは、これらの課題に真正面から立ち向かうソリューションです。

次回のブログでは、Attack Discoveryをさらに効果的に活用するための実践的な設定方法について解説する予定です。

関連リソース

用語集

このブログで使用されている技術用語を、分かりやすく解説します。

アラート(Alert):セキュリティシステムが異常や疑わしい活動を検知した際に発する通知。火災報知器が煙を感知して鳴るのと同じように、システムが潜在的な脅威を知らせる仕組みです。

AI Assistant:Elasticが提供するAI搭載の対話型アシスタント機能。セキュリティアナリストがAIに質問したり、分析を依頼したりできる、デジタルな相談相手のようなツールです。

ECS (Elastic Common Schema):Elasticが定義するデータ構造の標準規格。異なるシステムやツールからのデータを統一的に扱えるようにするための「共通言語」のようなものです。

Elastic Stack:Elasticが提供する一連のソフトウェア製品群。データの収集、保存、検索、分析、可視化を一貫して行えるプラットフォームです。

KQLクエリ (Kibana Query Language):Elasticのデータを検索するための専用言語。Googleで検索する際のキーワード入力をより高度にしたもので、複雑な条件でデータを絞り込めます。

LLM (Large Language Model / 大規模言語モデル):膨大な量の文章データで学習したAI。ChatGPTのように、人間の言語を理解し、文章を生成したり、複雑な分析を行ったりできる技術です。

LLMコネクタ:ElasticとLLMサービス(OpenAI、Anthropicなど)を接続するための設定。橋渡し役として、Elastic内のデータをLLMに送り、分析結果を受け取ります。

MITRE ATT&CK:サイバー攻撃者が使用する戦術や手法を体系的に整理した国際的なフレームワーク。攻撃の「辞書」や「地図」のようなもので、世界中のセキュリティ専門家が共通言語として使用しています。

MTTR (Mean Time To Respond / 平均対応時間):セキュリティインシデントを検知してから対応を完了するまでにかかる平均時間。この時間が短いほど、被害を最小限に抑えられます。

RBAC (Role-Based Access Control / ロールベースアクセス制御):ユーザーの役割(管理者、アナリストなど)に応じて、システムへのアクセス権限を管理する仕組み。「入室許可証」のように、役職に応じて見られる情報や実行できる操作を制限します。

SOC (Security Operations Center / セキュリティ運用センター):組織のセキュリティを24時間365日監視・管理する専門チームや施設。空港の管制塔のように、あらゆるセキュリティ情報を集約して監視する拠点です。

Timeline:Elasticのセキュリティイベントを時系列で表示・分析するツール。事件の経緯を時間軸で追いかけながら調査できる、デジタル版の「事件簿」です。

エンティティ (Entity):セキュリティ分析における注目対象。主にユーザーアカウントやコンピューター(ホスト)を指します。事件における「関係者」のようなものです。

ケース管理:セキュリティインシデントを一つの「案件」として追跡・管理する機能。証拠、メモ、対応履歴などを一元管理し、チームで情報共有できます。

データ匿名化:個人情報や機密情報を、第三者が特定できない形に変換すること。例えば「佐藤太郎」を「ユーザーA」に置き換えるなど、プライバシーを保護しながらデータを分析できるようにします。

ディスカバリー (Discovery):Attack Discoveryが生成する、関連する複数のアラートをまとめた「脅威のストーリー」。バラバラの手がかりを組み合わせて、一つの事件として提示する調査レポートのようなものです。

ランサムウェア:コンピューターのデータを暗号化して使えなくし、復元と引き換えに金銭を要求する悪質なプログラム。デジタル版の「身代金誘拐」とも言えます。

横展開 (Lateral Movement):攻撃者が最初に侵入したコンピューターから、ネットワーク内の他のコンピューターへと移動していく攻撃手法。家の一つの窓から侵入した泥棒が、家中の部屋を物色するイメージです。